测试小程序的逻辑漏洞经常会遇到sign签名标识,若不知道sign的生成方式,只篡改参数的值无法修改sign的值,那么漏洞测试就很难进行下一步。本篇分享将围绕如何绕过小程序sign标识展开

漏洞前言:

测试小程序的逻辑漏洞经常会遇到sign签名标识,若不知道sign的生成方式,只篡改参数的值无法修改sign的值,那么漏洞测试就很难进行下一步。本篇分享将围绕如何绕过小程序sign标识展开。

0X01

Sign定义:

sign一般用于参数签名,用来验证数据的完整性和真实性。为校验客户端数据传输合法性,防止用户篡改参数、伪装、重放以及数据泄露等常用sign签名校验。sign标识生成方法一般是是将秘钥、时间戳、特殊字符、随机数等参数经过特定排序后使用某种加密算法进行加密,作为接口中的一个参数sign来传递,也可以将sign放到请求头中。是

一般加密方法有:MD5加密、AES加密、SHA加密等。

绕过sign验证常见手法:

1、观察sign的格式,测试判断是否是弱凭据的形式,比如是base64编码,解码后就可以看到原始数据;或者是MD5格式可以直接解密尝试,是否能解密出原始数据等等。

2、尝试将sign字段删除或者直接置空sign的值,看能否绕过校验。

3、尝试反编译,在反编译出来的源代码中查找加密算法,找到sign的生成方式。

0X02

测试涉及到的工具:

解密小程序源码工具:

https://share.weiyun.com/uMqNGOXv

反编译小程序工具:https://github.com/ezshine/wxapkg-convertor/releases/tag/1.0.1

0X03

测试细节:

1、 测试小程序

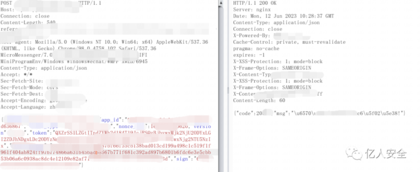

打开某某小程序,抓包,任意更改参数发包会报错,发现添加了sign字段。

直接更改其中的参数发现报错:

尝试直接删除sign字段,报错:

尝试解密sign,看是否是弱加密。经过观察发现是32位数猜测是MD5加密,解密发现解不开。

尝试无果后,尝试反编译小程序,看能不能找到sign的生成方式。

2、 反编译小程序

首先需要找到该小程序存储位置,针对windows端来说,微信小程序默认的存储位置(C:Users{系统用户名}DocumentsWeChat

FilesApplet{小程序ID}),因为这里存储都是以小程序ID进行命令的,因此可以先清空微信中的小程序,再去打开想要测试的小程序。

需要注意的是,一定要等小程序完全打开并且再点几个功能,确保将所有包都运行。找到对应的wxapkg查看是否可以直接反编译,有些会有加密,这时先使用工具Unpacker解密,再使用wxapkgconvertor工具将包反编译出来。

解密后使用反编译工具进行源码提取:

3 、全局搜索加密函数位置

打开反编译后的源码,全局搜索MD5,找到了主要的加密sign的代码如下:

加密sign主要函数内容如下:

先遍历对象t,将其中给的参数进行整理,将其中属性是"biz_content"的重新赋给变量r,并且将r的参数属性从json格式转换为对象类型。整合后以字符串的形式以 “&” 连接,将字符串再连接一个预设的值 “ihos-mini-sign-8”。按照字母升序的方式排列,排列后使用MD5的方式加密再转为大写即可。

4 、回调代码

分析完主要加密函数后就可以回调,找对应的函数和参数。

回溯源码看哪里调用了encryptSign,搜索encryptSign查到gatewayRequest函数。继续跟进。

继续跟进函数gatewayRequest找到如下源代码:

继续跟进:

getPatInfoByIdNo

发现传入n是个常量

r是个对象,最后转化为xml格式。

继续跟进generateRequest。

跟进l函数:

找到了sign生成函数里各个参数代表什么。

特殊字符:ihos-mini-sign-8

5 、得到sign生成方式

根据主函数推测sign的生成方式,回到第一步的代码,将这些参数按照字母升序排列。

获取到最终的sign生成方式如下:

app_id + method(接口,根据这个来分辨调用哪个接口)+ nonce_str(时间戳) + biz_content内容 + token (登录小程序获得)+ 固定值(ihos-mini-sign-8)

6 、测试结果

将这一串字符用MD5加密并转换为大写,就得到的对应的sign值。放进数据包中测试篡改成功,截图如下。

0x04 总结

小程序测试中碰到sign标识可以先测试是否无效或者是弱加密,如都不是可以尝试通过对源码分析找到sign的生成方式,可以应用在修改支付金额、越权等漏洞更进一步提升危害。

0x05 拓展--burpy插件使用

在安全测试中,遇到类似上述讲解中数据包中使用sign签名,在分析加密方式后,不管是自己写脚本或通过网站加解密再粘贴到burp中进行测试,都十分麻烦。因此,可以考虑结合burpy插件来进行漏洞测试。

在Burpy PY file path:里面指定好你自己的python脚本。Burpy也提供了脚本模板,可以直接在它的脚本模板中进行加解密算法

(1) 打开enable processor之后,在使用Intruder进行暴力破解之类的动作时,如果payload需要进行加密或签名,就可以把加密/签名的算法实现到自己有python脚本的processor函数中。

(2) 打开enable auto

enc/dec会自动调用encrypt方法,在点击重放时自动进行加解密。

设置好之后,点击start server后,就可以开始正常测试了。

编写脚本:

插件运行:

关闭enable auto enc/dec的话,可以右键加解密

开启后无需右键操作,重放会自动进行加解密操作。

原文链接:https://forum.butian.net/share/2342

本文地址:http://www.kirinbk.cn/post-1236.html

免责声明:本站文章仅用于科普及教育用途,远离犯罪!

发表评论