Security Affairs 网站披露,IBM X-Force 研究人员发现威胁攻击者正在利用 Citrix NetScaler 网关存在的CVE-2023-3519 漏洞(CVSS评分:9.8),开展大规模的凭证收集活动。

2023 年 7 月底,Citrix 警告客户 NetScaler 应用交付控制器(ADC)和网关中存在的 CVE-2023-3519 漏洞正在被恶意利用。据悉,该漏洞是一个代码注入漏洞,可导致未经验证的远程代码执行。

美国网络安全和基础设施安全局(CISA)也曾针对 CVE-2023-3519 发出过警示。CISA 透露威胁攻击者正在利用该漏洞在易受攻击的系统上投放 Web 外壳,其目标可能是部署在关键基础设施组织网络中的 NetScaler ADC 设备。

一个月后,非营利组织 Shadowserver Foundation 安全研究人员指出数百台 Citrix Netscaler ADC 和网关服务器已被网络攻击者破坏。

威胁攻击者正在“积极”利用漏洞

X-Force 在为一个客户端进行事件响应活动时发现上述网络攻击活动。客户端报告称在 NetScaler 安装时身份验证缓慢,攻击者利用该漏洞将恶意 Javascript 注入设备“index.html”登录页。

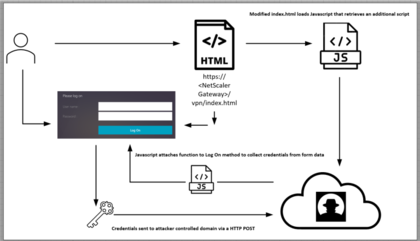

此后,X-Force 在发布的报告中表示附加到合法 "index.html "文件的脚本会加载一个额外远程 JavaScript 文件,该文件会将一个函数附加到 VPN 身份验证页面中的 "登录 "元素,该函数则会收集用户名和密码信息,并在身份验证期间将其发送到远程服务器。

值得一提的是,攻击链从威胁攻击者向"/gwtest/formssso? event=start&target="发送网络请求时便已经开始了,触发 CVE-2023-3519 漏洞后,在 /netscaler/ns_gui/vpn 写入一个简单的 PHP web shell,一旦受害目标设备部署了 PHP web shell,攻击者就会检索设备上 "ns.conf "文件的内容。

然后,攻击者在 "index.html "中添加自定义 HTML 代码,该代码引用了托管在攻击者控制的基础架构上的远程 JavaScript 文件。

附加到 "index.html "的 JavaScript 代码检索并执行后,会将一个自定义函数附加到身份验证页面上的 "Log_On "按钮,恶意代码随及就能够收集身份验证表单中的数据(包括凭据),并通过 HTTP POST 方法将其发送到远程主机。

X-Force 安全研究人员发现本次网络攻击活动中还使用了多个域名,这些域名分别于 8 月 5 日、6 日和 14 日注册,并利用 Cloudflare 掩盖了域名的托管地。在安全研究人员确定威胁攻击者使用的 C2 基础设施后,确定了近 600 个唯一的受害者 IP 地址,这些地址托管着修改过的 NetScaler Gateway 登录页面。

分析显示,大多数受害者分布在美国和欧洲地区,虽然目前研究人员无法将这一活动与任何已知威胁组织联系起来,但已经提取到了入侵指标(IoCs)。

文章来源:

https://securityaffairs.com/152199/hacking/citrix-netscaler-credential-harvesting-campaign.html?_gl=1*om0nuo*_ga*NjYyNDMxOTU5LjE2MzU5OTc2MDM.*_ga_NPN4VEKBTY*MTY5NjkwMjg5Ny4xNDYuMC4xNjk2OTAyODk3LjYwLjAuMA..*_ga_8ZWTX5HC4Z*MTY5NjkwMjg5OC4xMjcuMC4xNjk2OTAyODk4LjAuMC4w&_ga=2.237611651.246524512.1696747860-662431959.1635997603

本文地址:http://www.kirinbk.cn/post-1877.html

免责声明:本站文章仅用于科普及教育用途,远离犯罪!

发表评论