自2023年年初,深信服深瞻情报实验室监测到大量来自南亚地区的APT组织针对我国科研院所开展定向窃密攻击,其中航空航天领域成为其攻击核心,国内有关科研单位和高校相继受到攻击。通过深度参与事件调查,我们逐渐可以揭示出本轮攻击的模式与特征,以及潜藏在攻击活动背后的野心。

航空航天领域高速发展引来知识产权窃密风险

我国的航空航天事业自新中国成立以来就始终保持着高速发展的态势。近年来随着C919大飞机、天宫空间站、歼-20、神舟十六号载人航天等项目的顺利运行,我国在航空航天技术领域取得巨大突破,逐渐走在了世界前沿。然而高速发展带来的不止是荣誉,也伴随着一些负面问题,在竞争激烈的时代,窃取知识产权成为一种较低成本的快速追赶手段。

基于此,源自南亚地区的SideWinder(响尾蛇)、Bitter(蔓灵花)、Patchwork(白象)、Donot(肚脑虫)、CNC等APT组织闻风而动,开始在网络空间大肆活跃。为获取政策情报、军事秘密、科研进展、知识产权等数据,上述组织近年来持续对我国及南亚部分国家开展攻击,攻击范围包括政府部门、国防军工单位、科研院所等。

西工大遭受网络攻击以来,科研院所一直是APT攻击的重要目标,据监测,2023上半年受攻击的相关单位至少包括5所高级院校以及1所高级科研单位。

其中最引人注意的是CNC组织针对某学校的攻击事件。此次攻击自23年1月起筹划,定向针对某重点实验室实施窃密攻击。据历史披露,CNC组织2021年6月,就曾在我国神舟十二号载人飞船成功点火升空,与天和号核心舱对接之际,针对我国航空航天领域相关单位发起集中攻击。

本轮攻击的模式与特征

(一)伪装境外学术期刊钓鱼

历年来我们对印度APT组织的印象是广泛使用钓鱼邮件作为攻击入口,这些钓鱼邮件通常会蹭当下社会新闻热点,例如疫情话题,招聘话题等。而在近期CNC组织针对某学校的攻击活动中,攻击者结合目标的特点,使用了更加定向的投递方式,即仅向近期即将发表论文的作者发送“论文校对”或“论文确认”邮件,邮件内容除链接外,均与真实邮件完全相同。该特征在不同目标中多次出现,具有稳定性,攻击成功率极高。

具体来说,推测攻击者首先通过其他渠道,获得多个研究人员个人邮箱,监控其中的论文投递情况,当出现近期投递的论文,攻击者在适当的时间,模拟期刊方,仅向几位文章作者发送“论文校对”邮件,邮件包含该论文的编号、投递时间、在线发表地址等信息。

由于论文作者都密切关注其论文投递后的状态变更,且发件人刻意模仿期刊方,文章编号等这类保密信息真实,作者通常会无防备的点击该邮件中的链接,如下图红框所示,哪怕恶意超链接以明文形式展示,也会有受害者点击。同时,由于发送的校对邮件极真实,不排除国际上多个航空航天相关期刊的邮箱也遭到窃取,攻击者从此处获得某期刊论文校对邮件模板。

在CNC组织针对另一学校的攻击中,我们看到以“论文确认”为主题的钓鱼邮件,该论文同样为受害者近期在投的文章。

调查中,由于攻击者配置错误,我们在攻击者托管下阶段恶意样本分发的服务器中看到了其他期刊的相关载荷,如下表,充分印证了攻击者正积极采用这种手法进行攻击。

|

名称 |

组织 |

组织网站 |

|

Journalx_kjdb |

科技导报 |

kjdb.org |

|

aippublishing |

美国物理联合会出版社 |

publishing.aip.org |

|

aipscitation |

美国物理联合会出版社 |

publishing.aip.org |

|

apcats2023 |

航空航天技术与科学亚太会议 |

apcats2023.org |

|

eg2.novatechset |

Nova Techset电子出版 |

novatechset.com |

|

hindawicentral |

Hindawi出版社 |

hindawi.com |

|

Journalx_yhxb |

宇航学报 |

yhxb.org.cn |

|

sciencedirect |

sciencedirect期刊 |

sciencedirect.com |

|

asmesociety |

美国机械工程师学会 |

asme.org |

|

sprintnature |

施普林格·自然出版社 |

springernature.com |

(二)伪装境外业内大牛钓鱼

除了“论文”主题外,攻击者还模仿领域内某位韩国知名教授,向航空航天相关专业的老师发送会议邀请函。邀请函正文从某个真正受到邀请的老师邮箱中获得,收到邮件的老师都熟识该教授,部分老师出于信任点击了恶意链接。

由于攻击者对邮件内容非常自信,攻击者近乎嚣张地与多名老师进行了近十轮的邮件交流而未被识破,交流中攻击者以“核对参会人信息”等方式,十分自然地发送携带恶意链接或附件的邮件使受害者中招。

(三)跨网段的U盘传播模式

攻击手段除安装各类文档窃密程序外,还投递了可通过U盘进行大范围传播的恶意样本,此类恶意样本通过不间断地监控目标主机是否有新的移动设备或存储设备接入,当检测到新的设备接入时,将自身复制到新设备中并进行伪装。此类样本不仅具有跨网段传播的功能,还下载后续阶段的其他样本进行驻留。这种意图跨越隔离网络,多种传播方式共用的方式,充分契合高校科研实验室网络架构。

恶意样本将自身复制到U盘后,伪装成图片,并取名为“私人图片.png”,引诱其他使用该U盘的受害者点击。在事件调查过程中,已经多次提醒注意不打开未知文件的情况下,仍有受害者出于好奇打开“私人图片”,使样本在内网进一步传播。

(四)高度定制化木马,明确的窃密目标

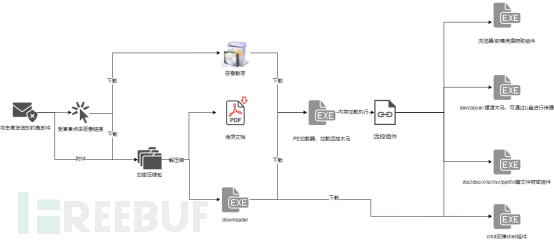

CNC组织针对高校的攻击手法如下图,经过多阶段的恶意程序下载释放,最终主机中会落地文档窃取程序。

攻击者通过钓鱼邮件成功攻陷主机后进行信息收集,后续对文档窃取程序进行定制化开发,窃取攻击者感兴趣的目标,例如在某校发现的样本中存在硬编码的最近文档路径,在另一发现的样本中存在硬编码的微信聊天文件路径和杂项路径。

攻击中使用的基础设施分析

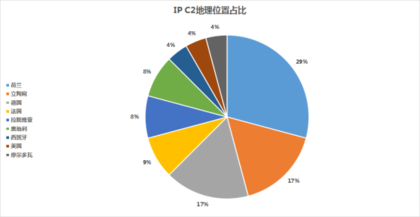

对本轮针对航空航天领域攻击中使用的IP基础设施所属地理位置进行分析,其使用的C2地理位置集中在欧洲地区。

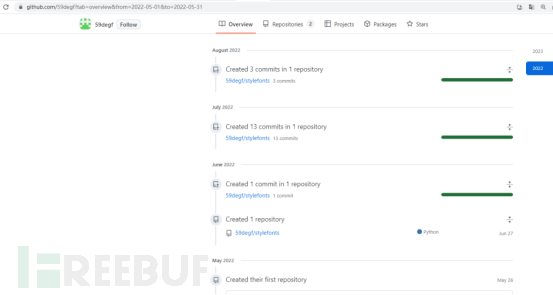

攻击者在后阶段样本中多次使用第三方平台github作为载荷和C2托管平台,“59degf”、“xerox211”、“kkrightjack”等账号接替出现。

“59degf”于2022年5月26日加入github,并且活跃到2022年8月,不排除后续继续使用。

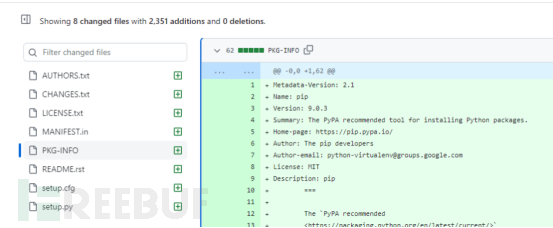

其首先创建“stylefonts”仓库,并上传一份pip9.0.3的安装包进行伪装,接着上传多个文件,并将加密C2信息存储于其中。

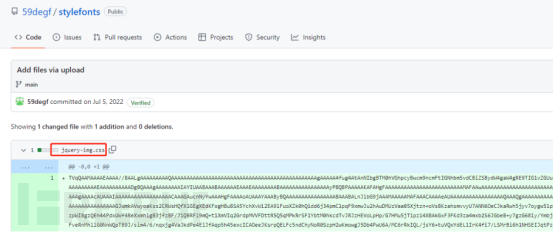

其还会在该仓库中存放使用base64编码的载荷文件“jquery-img.css”,通过分析该载荷为GRAT2开源远控,且被用于历史活动。

其还会在该仓库中存放使用base64编码的载荷文件“jquery-img.css”,通过分析该载荷为GRAT2开源远控,且被用于历史活动。

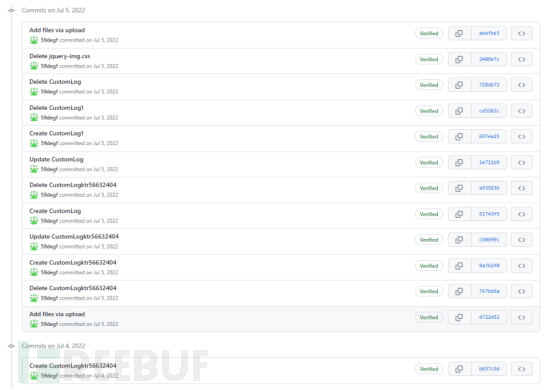

其他的C2更新信息如下表。

|

时间 |

文件名 |

数据 |

|

2022.7.4 |

CustomLogktr56632404 |

menu-items#8080@Ulzc7AnSIBk7shxMu7bc+Z8PGYo= |

|

2022.7.5 |

CustomLogktr56632404 |

background-color@8080:eJGipVAZxpwarQ4Rt+vXyg== |

|

2022.7.5 |

CustomLogktr56632404 |

menu-items#8080@eJGipVAZxpwarQ4Rt+vXyg== |

|

2022.7.5 |

CustomLog |

menu-items#8080@eJGipVAZxpwarQ4Rt+vXyg== |

|

2022.7.5 |

CustomLog |

menu-items#8080@MoTyR1NbFGeJ7G7lhgos |

|

2022.7.5 |

CustomLog1 |

menu-items#8080@MoTyR1NbFGeJ7G7lhgos |

|

2022.8.4 |

License-rtm.txt |

6ZBsOoSsfGBn4RVOdh49BhEBvX5tc18=(解密为https://94.140.115.232/) |

|

2022.8.5 |

License-rtm.txt |

6ZBsOoSsfGBv7AlRcxwiGRgDvX1seV/KybQNFZTCOGIm6JPNkdnI8Tl6Zv7A(解密为https://192.121.87.128/gtjuik75743.php?huyice) |

另外,在分析的样本“e1d12807f017c8f827fe586a19b91f1f0903d0acbb693901762adfaab638f619”中提取出其通信的github URL为“https://raw.githubusercontent.com/59degf/charsets/main/fonts-store.txt”,并未发现其使用的charsets仓库,需持续观察。

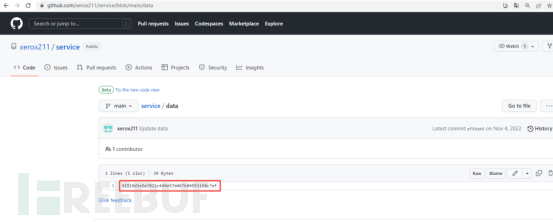

“xerox211”于2022年9月28日加入github,并创建了仓库“service”,使用github存放加密的C2数据,当未获取到对应样本时无法对该数据解密。

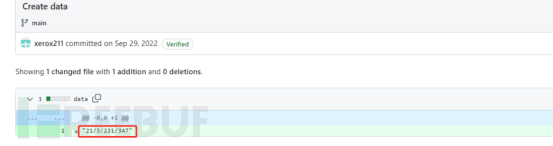

2022年9月29日上传数据“21/3/231/347”(该数据格式暂不清楚)。

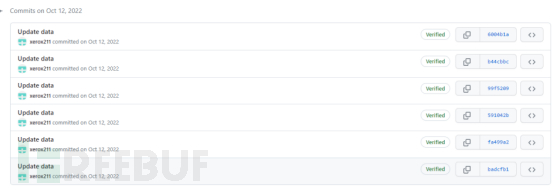

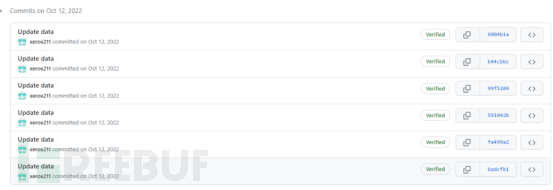

接着在2022年10月12日多次更新该数据。

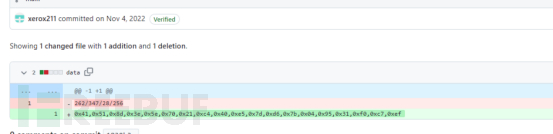

将上述数据更新为"262/347/28/256”(该数据格式暂时不清楚),期间进行过多次格式调整。

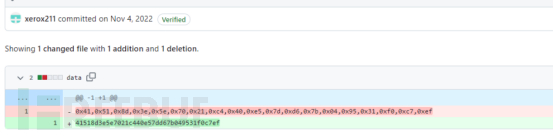

接着在2022年11月4日将数据再次更新为“0x41,0x51,0x8d,0x3e,0x5e,0x70,0x21,0xc4,0x40,0xe5,0x7d,0xd6,0x7b,0x04,0x95,0x31,0xf0,0xc7,0xef”。

最终再次进行格式调整,将数据更新为“41518d3e5e7021c440e57dd67b049531f0c7ef”。

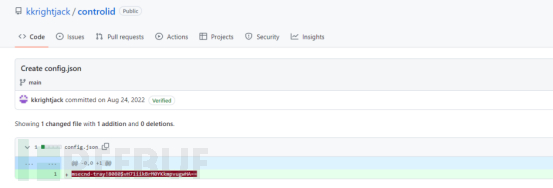

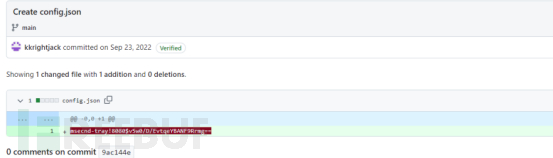

“kkrightjack”于2022年8月23日加入github,于2022年8月24日快速上传config.json文件后又在短时间内删除“msecnd-tray!8080$vH71iikBrM0YKkmpvugwHA==”。

2022年9月23日重新更新该数据为“msecnd-tray!8080$v5w0/D/EvtqeYBANF9Rrmg==”

附录:IoC

|

IOC类型 |

IOC |

|

MD5 |

bffa445f8f99a05384c3a61b9eaabc2f ca7276e10fcf08ec118b7cdd4e191ae8 390f9430d01e499719e9a36af5489808 869d595bbc42335fcf27321b60421582 6c65f3eea8c6b85cfae319a85d39eb55 0d5554ffd44fb843e0f41dce571c78d5 9bba6c6eb20046e40e4c6bedff370614 3af8b5681908426e817f906ff0d08b6e ce3b254fc75fe4210aa509581ca42848 774f5270c753a8651e81a2886130908f 29bbb78c7a9873836d7e76198f9e1f6c 63944ca21aee1ea6f5cfed011c7173b0 040c572499115880acf1704cdf0c4aec f75ac8caca2e3b8f1becd26c7d6542d7 d3d227719260091b7bb58111f0b219fa 88b2e156b43b650705d895b595d59087 018bb9c176732dfc7879a6c3bca8e0aa 3a79ef175d63e504eb9442e64af12661 b1e792da3e146ebabc76219ffe2385a4 337899dc4fe9e74935678cf6fd067c31 ef6e329c6fb3eb2a93cabadd6798cd20 32fdd60c5366c924b3cceb95dadc4c2e 70f134f39ef48ea6f8be96bd05d299a2 |

本文地址:http://www.kirinbk.cn/post-1413.html

免责声明:本站文章仅用于科普及教育用途,远离犯罪!

发表评论